TULOCK eSecurity Check mit QualysGuard

Sind Sie sicher, dass Sie sicher sind? Viele Unternehmen verfügen über Firewallsysteme und andere Schutzmechanismen. Aber sind sie auch richtig konfiguriert? Sind alle Hintertüren geschlossen? Kennen Sie Ihre IT-Infrastruktur und alle vorhandenen Risiken?

Sie haben eine Schatten-IT, auch wenn Sie es nicht glauben. Systeme sind verwundbar und somit anfällig für Angriffe. Systeme weichen von Konfigurations-vorgaben ab. Sind Sie zu anerkannten Standards und Frameworks konform (compliant)? Nachweise werden immer wichtiger für‘s tägliche Geschäft (Audits, Zertifizierungen).

Wie können Sie Ihren Patchprozess priorisieren und verifizieren? Patchmanagementsysteme sagen oft nicht die Wahrheit.

Was ist mit outgesourceten Systemumgebungen? Blindes Vertrauen in die Einhaltung von SLAs ist keine Option. Heutzutage sind fast alle Geschäftsprozesse auf IT Systemen abgebildet IT-Risikomanagement ist daher ein wichtiger Bestandteil des Unternehmens-Risikomanagements.

Die Lösung: Qualys Vulnerability Management

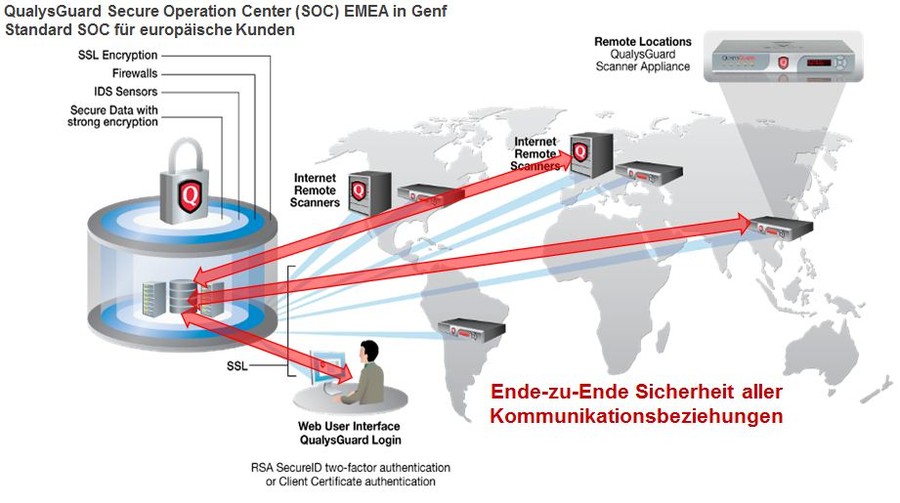

QualysGuard® Vulnerability Management ist eine komplett automatisierte On-Demand-Lösung, mit der Unternehmen Schwachstellen identifizieren, ihre Beseitigung verfolgen und Sicherheitslücken in Netzwerken reduzieren können. Unterstützt von der umfassendsten Wissensbank für Schwachstellen in der gesamten Branche, bietet QualysGuard kontinuierlichen Schutz vor den neuesten Würmern und Sicherheitsbedrohungen – ohne die erheblichen Kosten, Ressourcenbelastungen und Bereitstellungsprobleme, die mit herkömmlicher Software verbunden sind.

QualysGuard VM verkürzt ganz erheblich die Zeit, die Sicherheitsmanager benötigen, um sich über Netzwerkschwachstellen zu informieren, ihre Netzwerke auf die Schwachstellen zu scannen und sie zu beheben.

Durch laufende, proaktive Überwachung sämtlicher Zugangspunkte zum Netzwerk versetzt QualysGuard VM Unternehmen in die Lage, Sicherheitslücken in ihren Netzwerken zu beseitigen, bevor sie ausgenutzt werden können.

Eigenschaften und Vorgehensweise

TULOCK als Sicherheitsdienstleister versteht sich als Full Service Provider und bietet den nachfolgenden Sicherheitscheck für Ihre IT-Umgebung an:

1. Beratungsdienstleistungen für die Ist-Aufnahme des Kundennetzwerks

2. Überprüfung der Sicherheitslage der kundenindividuellen Security Policy (Regelwerk)

3. Nicht intrusiver Scan Ihres Netzwerks mittels PCI-/BSI-zertifizierter Scanner

4. Beurteilung, Konfiguration und Bewertung der Sicherheitsrichtlinie

5. Kommentierte Analyse der aktuellen Netzwerk-Sicherheitslage

6. Empfehlungen zur Beseitigung der Schwachstellen

7. Abschließende Analyse und Dokumentation